«Horse Gone Barn Bolted» es una contraseña segura – Krebs en seguridad

Servicio de gestión de contraseñas Ultimo pase Ahora obliga a algunos de sus usuarios a elegir contraseñas maestras más largas. LastPass dice que los cambios son necesarios para garantizar que todos los clientes estén protegidos con las últimas mejoras de seguridad. Pero los críticos dicen que la medida es poco más que un truco de relaciones públicas que no ayudará en nada a los innumerables primeros usuarios cuyas bóvedas de contraseñas quedaron expuestas en el hack de LastPass de 2022.

LastPass envió este aviso a los usuarios a principios de esta semana.

LastPass les dijo a los clientes esta semana que tendrán que actualizar su contraseña maestra si tiene menos de 12 caracteres. LastPass instituyó oficialmente este cambio en 2018, pero a un número no revelado de clientes anteriores de la compañía nunca se les pidió que aumentaran la longitud de sus contraseñas maestras.

Esto es importante porque en noviembre de 2022, LastPass reveló una infracción en la que los piratas informáticos robaron bóvedas de contraseñas que contenían datos cifrados y en texto sin formato para más de 25 millones de usuarios.

Desde entonces, un flujo constante de robos de criptomonedas de seis cifras dirigidos a personas preocupadas por la seguridad en toda la industria tecnológica ha llevado a algunos expertos en seguridad a concluir que los estafadores probablemente hayan abierto con éxito algunas de las bóvedas de LastPass robadas.

El mes pasado, KrebsOnSecurity entrevistó a una víctima que recientemente vio más de $3 millones en criptomonedas retiradas de su cuenta. Este usuario se registró en LastPass hace casi una década, almacenó la frase inicial de la criptomoneda allí, pero nunca cambió la contraseña maestra, que solo tenía ocho caracteres. Nunca se vio obligado a mejorar su contraseña maestra.

Esta historia citó una investigación realizada por el creador de Adblock Plus. Vladimir Balantque dijo que LastPass no pudo actualizar muchos de sus clientes originales más antiguos a protecciones de cifrado más seguras ofrecidas a los nuevos clientes a lo largo de los años.

Por ejemplo, otro valor predeterminado importante en LastPass es la cantidad de «ocurrencias» o la cantidad de veces que su contraseña maestra ha pasado por los procedimientos de cifrado de la empresa. Cuanto mayor sea el número de repeticiones, más tiempo le tomará a un atacante fuera de línea descifrar su contraseña maestra.

Para muchos usuarios mayores de LastPass, el valor predeterminado inicial para los duplicados era «1» a «500», dijo Pallant. En 2013, los nuevos clientes de LastPass recibían 5.000 iteraciones de forma predeterminada. En febrero de 2018, LastPass cambió el valor predeterminado a 100100 iteraciones. Recientemente, volvió a aumentar ese número a 600 000. Sin embargo, Palant y otros afectados por la violación de LastPass de 2022 dicen que la configuración de seguridad de su cuenta nunca fue forzada.

Palant calificó esta última acción de LastPass como un truco de relaciones públicas.

«Enviaron este mensaje a todos, tuvieran o no una contraseña maestra débil; de esa manera podrían culpar a los usuarios por no respetar sus políticas», dijo Palant. «Pero acabo de iniciar sesión con una contraseña débil y no tengo que cambiarla. Es barato enviar correos electrónicos, pero nuevamente no han implementado ninguna medida técnica para hacer cumplir este cambio de política.

De cualquier manera, dijo Palant, los cambios no ayudarán a las personas afectadas por la violación de 2022.

«Estas personas necesitan cambiar todas sus contraseñas, algo que LastPass no recomienda hacer todavía», dijo Palant. «Pero ayudará un poco con las próximas infracciones».

Karim Touba, director ejecutivo de LastPass Cambiar la longitud de la contraseña maestra (o incluso la contraseña maestra misma) no está diseñado para abordar bóvedas ya robadas que están fuera de línea, dijo.

«Esto es para proteger mejor las bóvedas en línea de los clientes y alentarlos a actualizar sus cuentas al estándar predeterminado de LastPass de 2018 de un mínimo de 12 caracteres (pero se puede optar por no participar)», dijo Tuba en un comunicado por correo electrónico. «Sabemos que algunos clientes pueden haber elegido la comodidad en lugar de la seguridad y haber utilizado contraseñas maestras menos complejas a pesar de que se les anima a utilizar nuestro (u otros) generador de contraseñas para hacer lo contrario».

Una de las funciones principales de LastPass es que seleccionará y recordará contraseñas largas y complejas para cada uno de sus sitios web o servicios en línea. Para completar automáticamente las credenciales apropiadas en cualquier sitio web a partir de ahora, simplemente autentíquese en LastPass con su contraseña maestra.

LastPass siempre ha sostenido que si pierdes esa contraseña maestra, es una lástima porque no la almacenan y su cifrado es tan fuerte que no pueden ayudarte a recuperarla.

Pero los expertos dicen que todas las apuestas están canceladas cuando los ciberdelincuentes puedan obtener los datos cifrados de la bóveda, en lugar de tener que interactuar con LastPass a través de su sitio web. Estos ataques llamados «fuera de línea» permiten a los delincuentes realizar intentos ilimitados y sin restricciones para descifrar contraseñas contra datos cifrados utilizando potentes computadoras que pueden intentar millones de intentos de adivinar contraseñas por segundo.

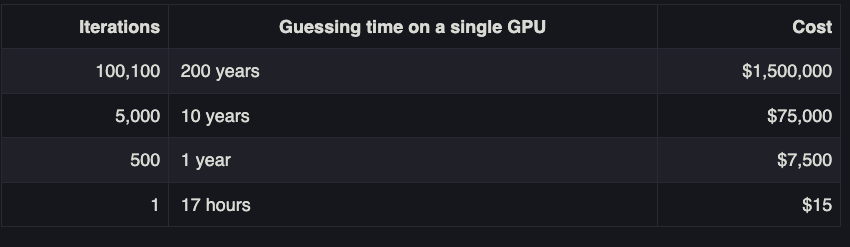

gráfico en Publicación del blog de Palant Proporciona información sobre cómo las frecuencias de las contraseñas pueden aumentar drásticamente los costos y el tiempo que les lleva a los atacantes descifrar la contraseña maestra de alguien. Una sola tarjeta gráfica de alta potencia necesitaría alrededor de un año para descifrar una contraseña moderadamente compleja con 500 iteraciones, y unos 10 años para descifrar la misma contraseña con 5.000 iteraciones, dijo Palant.

Imagen: Información de Palant

Sin embargo, estas cifras caen radicalmente cuando el adversario también tiene amplios activos computacionales a su disposición, como una operación minera de Bitcoin que puede coordinar la actividad de descifrado de contraseñas en múltiples sistemas potentes simultáneamente.

Es decir, los usuarios de LastPass cuyas bóvedas nunca se actualizaron a iteraciones superiores y cuyas contraseñas maestras eran débiles (menos de 12 caracteres) probablemente hayan sido un objetivo principal para los ataques distribuidos de descifrado de contraseñas desde que las bóvedas de los usuarios de LastPass fueron robadas a finales del año pasado.

Cuando se le preguntó por qué algunos usuarios de LastPass no cumplían con la antigua seguridad mínima, Toba dijo que un «pequeño porcentaje» de clientes tenía elementos corruptos en sus bóvedas de contraseñas que impedían que esas cuentas se actualizaran adecuadamente a los nuevos requisitos y configuraciones.

«Pudimos identificar que un pequeño porcentaje de clientes tenía elementos corruptos en sus bóvedas, y cuando anteriormente utilizamos scripts automatizados diseñados para volver a cifrar las bóvedas cuando se cambiaba la contraseña maestra o el recuento de repeticiones, estos elementos no se completaban». Dijo Tuba. «Estos errores no eran evidentes originalmente como parte de estos esfuerzos y, a medida que los descubrimos, hemos estado trabajando para poder solucionarlo y finalizar el proceso de nuevo cifrado».

nicolas tejedor«, investigador de la Universidad de California, Berkeley Instituto Internacional de Ciencias de la Computación (ICSI) y profesor de la Universidad de California, Davis, dijo que LastPass cometió un gran error hace años al no imponer un número de iteraciones de actualización para los usuarios existentes.

«Eso es culpar a los usuarios – ‘Deberías haber usado una frase de contraseña más larga’ – no culparlos por tener valores predeterminados deficientes que nunca fueron actualizados para los usuarios existentes», dijo Weaver. «En mi opinión, LastPass está un paso por encima del aceite de serpiente. Solía decir ‘elige cualquier administrador de contraseñas que quieras’, pero ahora soy más bien ‘elige cualquier administrador de contraseñas excepto LastPass'».

Cuando se le preguntó por qué LastPass no recomienda a los usuarios cambiar todas las contraseñas seguras con la contraseña maestra cifrada que fue robada cuando la empresa fue pirateada el año pasado, Toba dijo que es porque «los datos muestran que la mayoría de nuestros clientes están siguiendo nuestras recomendaciones (o más). ), por lo que la probabilidad de aplicar con éxito el cifrado bruto se reduce drásticamente en consecuencia.

“Les hemos estado diciendo a los clientes desde diciembre de 2022 que deben seguir las pautas recomendadas”, continuó Toba. “Si no siguen las instrucciones, les recomendamos que cambien sus contraseñas”.